이미지 확대보기

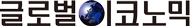

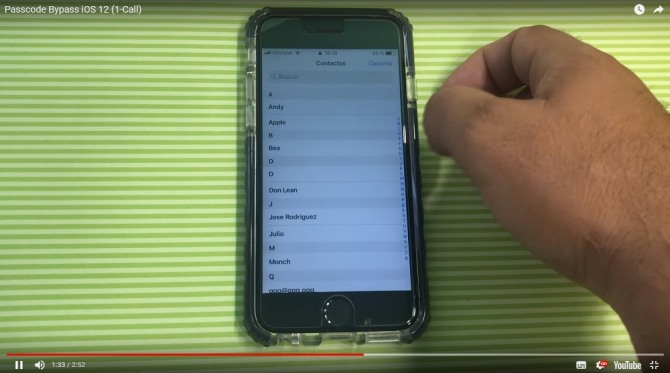

이미지 확대보기새로 발견된 취약점은 암호로 잠긴 아이폰에 물리적으로 접근이 가능한 사람이라면 누구나 암호입력을 회피하여 단말기의 데이터에 접속할 수 있다. 취약점을 발견한 것은 스페인 출신의 보안연구원 호세 로드리게스(Jose Rodriguez)로, 그는 실제로 자신의 유튜브(YouTube) 계정에서 암호입력 없이 단말기의 데이터에 액세스하는 모습을 실험한 동영상을 공개했다.

이미지 확대보기

이미지 확대보기해킹 방법에는 두 가지가 있다. 양쪽 모두 음성인식 비서 '시리(Siri)'와 접근성 기능 중 하나인 '보이스오버(VoiceOver)'를 사용한다. 방법은 둘 다 꽤 복잡한 것처럼 보이지만, 결국 16가지 단계를 거쳐 연락처를, 37단계 이후 사진 폴더에 대한 접속이 가능해 진다는 것을 알 수 있다. 다만 이번 실험에서는 시리가 활성화되어 있고 얼굴인증 기능인 '페이스(Face) ID'가 비활성화 되어 있으며, 전면 '트루뎁스(TrueDepth)' 카메라가 테이프로 덮여 기능을 수행하지 않도록 설정되어 있어야 하는 전제가 따랐다.

유튜브에 오른 이 동영상을 확인한 글로벌 보안 매체인 '쓰레드포스트(Threatpost)'에 따르면, 로드리게스가 발견한 취약점은 애플의 최신 장치인 '아이폰XS' 및 '아이폰XS 맥스'를 포함한 모든 기기에서 실현 가능한 것으로 알려졌다.

지난 몇 년 동안 아이폰의 암호입력을 회피하는 방법은 전 세계에서 상당한 인기를 끌어 왔으며, 특히 최신 버전의 장치와 iOS가 출시될 때마다 보안연구자와 해커들은 허점을 찾기에 매진했다. 그 중 로드리게스는 암호를 우회하기 위해 시리와 보이스오버를 사용하는 것으로 유명하다. 그는 ‘iOS10’이 발표됐을 때부터 시리와 보이스오버를 사용해 취약점을 돌파하는 방법을 발견했다고 주장했다.

또한 이러한 취약점을 통해 타인이 자신의 단말기 데이터에 접속하는 것을 방지할 수 있다고 지적했다. 그는 보안을 위해서는 자신의 아이폰을 누구도 만질 수 없게 하는 것이 최선이지만, 페이스 ID와 암호 인증을 이중으로 설정하고, 잠금 중에는 시리를 해제하는 방법으로도 효과를 충분히 얻을 수 있다고 설명했다.

한편, 쓰레드포스트는 이 문제에 대해 애플에 코멘트를 요구했지만 아직은 애플의 공식적인 대답을 얻지 못한 것으로 알려졌다.

![[부동산PF 위기 심화] 금융당국, 저축은행 10곳에 증자 요구](https://nimage.g-enews.com/phpwas/restmb_setimgmake.php?w=80&h=60&m=1&simg=2024040819202509905e30fcb1ba81121872409.jpg)